FluBot, un peligroso troyano bancario para Android

El equipo de investigación de ESET alerta sobre FluBot, una nueva amenaza, y explica cómo evitar ser víctima y cómo deshacerse del malware si el dispositivo fue comprometido

FluBot es un peligroso troyano bancario que afectó a varios usuarios de Android en España y otros países de Europa y se podría extender a América Latina y Estados Unidos. En este contexto, ESET, compañía líder en detección proactiva de amenazas, explica por qué se debe prestarle atención, cómo funciona y cómo se puede eliminar este troyano de un dispositivo Android.

En esta amenaza, si el atacante logra engañar a una víctima a través de su campaña maliciosa el estafador obtendrá acceso al dispositivo Android por completo. Esto incluye la posibilidad de robar números de tarjetas de crédito y credenciales de acceso a los servicios de banca online, también conocidos como banca electrónica o homebanking. Para evitar que sea eliminado, el atacante implementa mecanismos para detener que se active la protección incorporada que ofrece el sistema operativo Android y evita que se instalen algunas soluciones de seguridad de terceros; algo que probablemente muchos usuarios intentarán para eliminar el software malicioso de sus equipos.

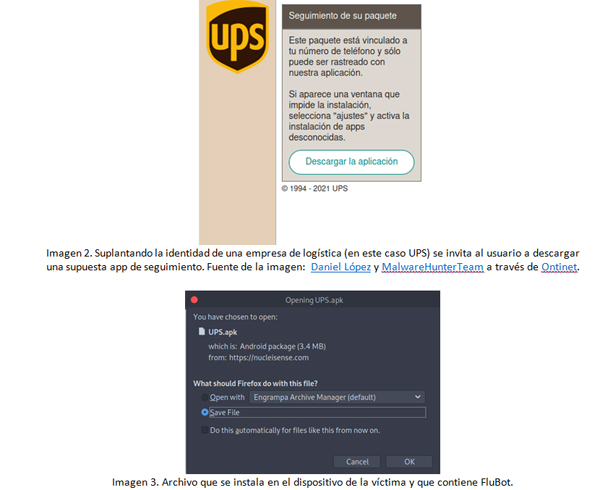

La víctima primero recibe un mensaje vía SMS en nombre de una reconocida marca de logística, como FedEx, DHL, UPS. El mensaje invita al usuario a hacer clic en un enlace para descargar e instalar una aplicación haciéndose pasar por la misma marca de logística que se menciona en SMS, pero que en realidad es maliciosa y tiene el malware FluBot embebido en su interior. A continuación, se muestra un ejemplo del mensaje SMS y el mensaje posterior para instalar la aplicación:

Una vez instalado y concedido los permisos solicitados, FluBot libera distintas funcionalidades, incluido el envío de mensajes no deseados, el robo de números de tarjetas de crédito y credenciales bancarias, y software para espiar (spyware). La lista de contactos se extrae del dispositivo y se envía a servidores bajo el control de los atacantes, proporcionándoles información personal adicional que les permitirá lanzar nuevos ataques contra otras potenciales víctimas. El malware es capaz de interceptar los mensajes SMS y notificaciones que envían las compañías de telecomunicaciones, también puede abrir páginas en el navegador y hacer uso de la superposición de pantallas en el teléfono para robar las credenciales que ingresa la víctima.

Esta aplicación maliciosa también deshabilita Google Play Protect para evitar la detección por parte de la seguridad incorporada del sistema operativo. Además, debido a la cantidad de permisos otorgados, el actor de amenazas puede bloquear la instalación de muchas soluciones antimalware de terceros.

“Si se recibe un mensaje SMS inesperado con un enlace en el que se puede hacer clic, te recomendamos que te abstengas de hacer clic y que elimines el mensaje. En caso de haber descargado e instalado el malware en un dispositivo y haber realizado alguna actividad bancaria o similar después de instalar la falsa aplicación, comunícate inmediatamente con tu banco o con las organizaciones correspondientes para bloquear el acceso a tus cuentas y, en caso de ser necesario, cambia las contraseñas, recordando hacerlas únicas y seguras.”, aconseja Tony Anscombe, Evangelista de Seguridad Informática de ESET.

En muchos casos es necesario eliminar manualmente el malware de un dispositivo comprometido. Lukas Stefanko, investigador de ESET elaboró un breve video con instrucciones útiles acerca de cómo eliminar esta y cualquier otra aplicación maliciosa en Android: How to manually remove Android malware that prevents user from being uninstalled

“las capacidades que tiene este malware y el daño que causó en Europa deberían servir como llamado de atención para que todos los usuarios de Android estén atentos y para que instalen un software de seguridad en sus dispositivos que les permita prevenir que aplicaciones tan dañinas no logren ingresar a sus dispositivos.”, concluye Anscombe de ESET.